Cục An toàn thông tin, Bộ Thông tin và Truyền thông vừa có cảnh báo về lỗ hổng bảo mật Zero-day trên Microsoft Exchange đến các đơn vị chuyên trách công nghệ thông tin các bộ, ngành, địa phương; các tập đoàn, tổng công ty nhà nước; các ngân hàng, tổ chức tài chính và hệ thống các đơn vị chuyên trách an toàn thông tin về lỗ hổng bảo mật zero-day ảnh hưởng nghiêm trọng đến hệ thống máy chủ Microsoft Exchange.

– Trên trang chủ của Microsoft hiện có bài thông báo và phân tích về về lỗ hỏng bảo mật zero-day trên phần mềm Microsoft Exchange.

– Các lỗ hổng đã được định danh với các mã lỗi là: CVE-2022-41040 và CVE-2022-41082

– Mức độ đánh giá về về lỗ hổng: nghiêm trọng

Mục Lục

Tổng quan về lỗ hổng bảo mật Zero-day trên Microsoft Exchange

Microsoft đang điều tra hai lỗ hổng zero-day được báo cáo ảnh hưởng đến các phiên bản của Microsoft Exchange Server bao gồm: Exchange Server 2013, Exchange Server 2016 và Exchange Server 2019.

- Mã lỗi đầu tiên, được xác định là CVE-2022-41040 là lỗ hổng truy vấn yêu cầu phía máy chủ- Server-Side Request Forgery (SSRF). Là một kiểu khai thác trong đó kẻ tấn công lạm dụng chức năng của máy chủ khiến máy chủ truy cập hoặc thao túng thông tin, cho phép kẻ tấn công thực hiện ở phía máy chủ các yêu cầu (request) đến các domain tùy ý của kẻ tấn công.

- Thứ hai được xác định là CVE-2022-41082 , cho phép thực thi mã từ xa – Remote Code Execution (RCE) khi kẻ tấn công có thể truy cập vào được PowerShell (là một chương trình quản lý cấu hình và tự động hóa tác vụ của Microsoft, bao gồm một trình bao dòng lệnh và ngôn ngữ kịch bản liên quan), từ đó kẻ tấn công có thể thực thi các mã tùy ý và chạy bất kỳ tập lệnh nào trên máy mục tiêu.

CVE-2022-41040 có thể cho phép kẻ tấn công đã xác thực kích hoạt CVE-2022-41082 từ xa. Tuy nhiên, cần có quyền truy cập được xác thực vào Exchange Server dễ bị tấn công để khai thác thành công lỗ hổng và chúng có thể được sử dụng riêng biệt.

Các phần mêm Microsoft Defender Antivirus và Microsoft Defender cho Endpoint đã phát hiện phần mềm độc hại và hoạt động liên quan đến các cuộc tấn công này. Microsoft sẽ tiếp tục theo dõi các mối đe dọa lợi dụng các lỗ hổng này và thực hiện các hành động ứng phó cần thiết để bảo vệ khách hàng của mình.

Cho đến thời điểm hiện tại Microsoft vẫn chưa phát hành bản vá lõi, hiện phía Microsoft vẫn đang tích cực làm việc để cố gắng đưa ra bản vá lỗi.

Phân tích hoạt động tấn công về lỗ hổng bảo mật Zero-day trên Microsoft Exchange

MSTIC đã quan sát hoạt động liên quan đến một nhóm hoạt động duy nhất và đơn lẻ vào tháng 8 năm 2022, nhóm này đã đạt được quyền truy cập ban đầu vào máy chủ Exchange bị xâm phạm bằng cách liên kết CVE-2022-41040 và CVE-2022-41082 trong một số lượng nhỏ các cuộc tấn công có chủ đích.

Các cuộc tấn công này đã cài đặt trình bao web Chopper shell lên hệ thống mục tiêu tấn công để thực thi mã từ xa và chiếm quyền điều khiển bàn phím của người dùng (hands-on-keyboard), những kẻ tấn công đã sử dụng lỗ hỏng để thực hiện truy cập vào Active Directory và xâm nhập dữ liệu của người dùng. Microsoft đã nhận thấy có ít hơn 10 tổ chức trên toàn cầu bị dính vào cuộc tấn công này.

Dấu hiệu nhận biết khi bị tấn công vào lỗ hổng bảo mật Zero-day trên Microsoft Exchange

Gói tin tin tặc sử dụng để khai thác lỗ hổng có các dấu hiệu sau:

• Truy vấn HTTP phương thức POST

• Truy vấn đến endpoint “/autodiscover/autodiscover.json”

• Có thể chứa chuỗi “Powershell”

Quy tắc Suricata:

alert http any any -> any any (msg:"Detecting Exploit 0-day Exchange Exploit"; flow:to_server; content:"POST";

http_method; content:"/autodiscover/autodiscover.json"; startswith; http_uri; content:"Powershell"; http_uri;

classtype:web-application-attack; sid:20224344; rev:1;)Các biên pháp để hạn chế tấn công vào lỗ hổng bảo mật Zero-day trên Microsoft Exchange

Hiện tại phía Microsoft vẫn chưa phát hành bản vá lỗi cho lỗ hỏng này, tuy nhiên để hạn chế được cuộc tấn công thì người dùng có thể thực hiện các biện pháp bên dưới để bảo vệ cho hệ thống của mình.

– Khách hàng của Exchange Online không cần phải thực hiện bất kỳ hành động nào trong các hướng dẫn này.

– Các biện pháp này dành cho các khách hàng sử dụng Exchange Server: để đảm bảo an toàn đầu tiên người dùng tắt kết nối từ xa vào Powershell trên Exchange Server, sử dụng URL Rewrite trên Internet Information Service Manager (IIS) thêm rule chặn các truy vấn khai thác lỗ hỏng.

Các bước để thêm quy tắc (rule) trên URL Rewrite

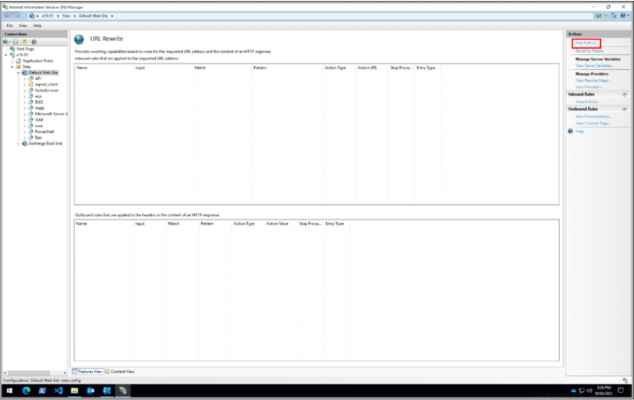

– Mở trình quản lý IIS.

– Nhấp chọn Default Web Site.

– Trong chế độ xem các tính năng, nhấp chọn vào URL Rewrite.

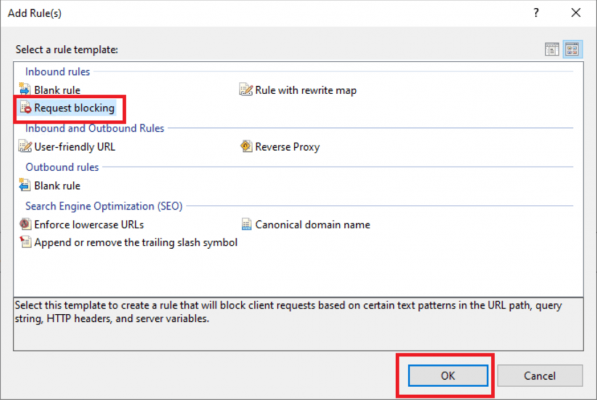

– Trong ngăn Tác vụ (Actions) ở phía bên phải, hãy nhấp vào Thêm quy tắc (Add Rules(s)…)

– Chọn Request blocking và nhấp vào OK.

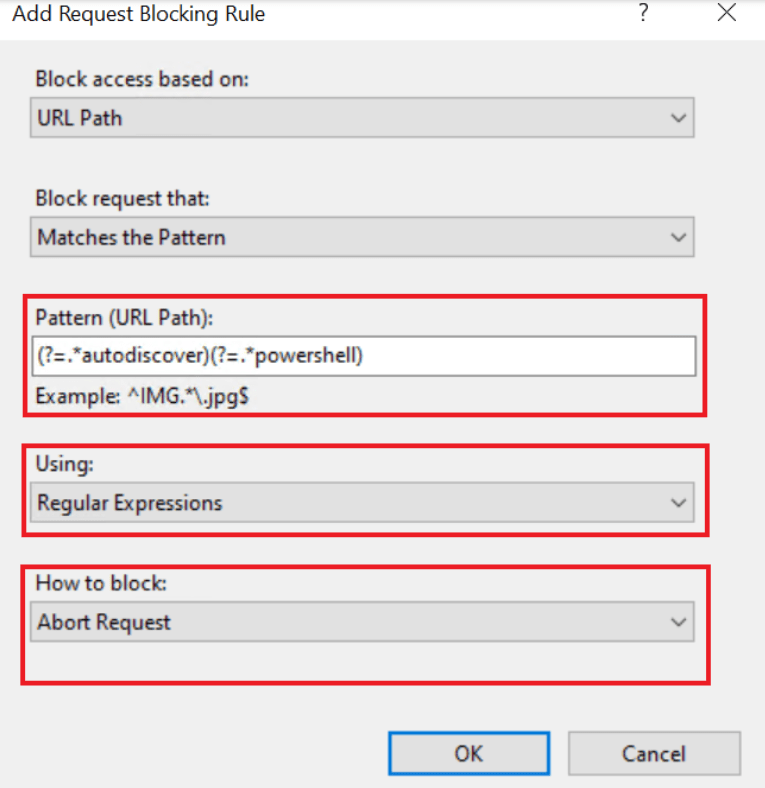

– Thêm chuỗi .*autodiscover\.json.*\@.*Powershell.* vào Pattern (URL Path).

– Chọn Regular Expression trong Using .

– Chọn Abort Request trong How to block và sau đó bấm OK.

– Mở rộng quy tắc và chọn quy tắc có mẫu: (?=.*autodiscover)(?=.*powershell) và nhấp vào Chỉnh sửa trong Conditions.

– Thay đổi Condition input từ {URL} thành {UrlDecode:{REQUEST_URI}} và sau đó nhấp vào OK.

Công cụ hỗ trợ xác nhận cấu hình thành công máy chủ để ngăn chặn tấn công:

• https://github.com/VNCERT-CC/0dayex-checker/releases

Phát hiện tấn công:

Công cụ hỗ trợ phát hiện dấu hiệu hệ thống đã bị xâm nhập:

• https://github.com/ncsgroupvn/NCSE0Scanner/releases

Xem Thêm